Durch die unzähligen Dienste und Produkte die von uns ein Passwort verlangen ist es schwierig den Überblick zu wahren. Die einfachste Methode, überall das gleiche Passwort zu benutzen, scheitert an den verschiedenen Passwortvorgaben. Die meisten starten mit einem simplen Passwort wie das eigene Haustier Wuschel und landen dann bei Passwörtern wie Wu$chel123!. So entsteht die Kombination eines schwachen Grundpassworts, mit der Schwierigkeit sich die verschiedenen Variationen zu merken.

Die sichere Passwort Strategie

Methoden für den richtigen Umgang mit Anmeldenamen und Passwort

Die Schwierigkeiten

Was macht ein gutes Passwort aus?

Ein Konto wird verschieden angegriffen:

- Brute-Force-Methode – Das Ausprobieren von verschiedenen Passwortkombinationen

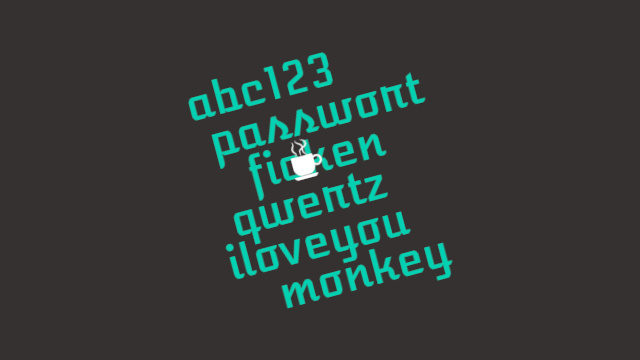

- Wörterbuchangriff (engl. dictionary attack) – Das Ausprobieren von Passwörtern aus einer Liste. Bestehend zum Beispiel aus den beliebtesten Passwörtern, Namen, Geburtstage, Substitutionen (etwa $ statt S) und Wörter aus einem Wörterbuch wie dem Duden.

- Social Engineering – Manipulieren einer Zielperson, um an Daten zu gelangen. Viele kennen den Anruf eines falschen Microsoft Mitarbeitenden, auch Phishing und das gezielte Spear-Phishing gehört zum Social Engineering.

- Datenleck – wenn bei mehreren Diensten die gleichen Anmeldedaten benutzt werden, besteht die Gefahr, dass wenn ein Login in die falschen Hände gelangt, auch die anderen Accounts frei zugänglich sind. Angreifende testen oft die neu erlangten Zugangsdaten von einer kleinen unsicheren Webseite bei Webseiten mit vielen Benutzerinnen und Benutzern wie Google und Amazon.

Wahl des Passwortes

- Mehr als 11 Zeichen

- Mischung aus Kleinbuchstaben, Großbuchstaben, Zahlen und Symbolen

- Keine bekannten Wörter, Namen, Daten, etc.

- Keine bekannten Ersetzungen wie $ anstatt S oder 0 anstatt O

- Keine Tastaturmuster wie qwertz oder asdf1234

- Nichts Persönliches wie Haustier, Geburtsdatum oder Hobby

- Keine Wiederholung des Passwortes

Einschätzung der Passwortstärke auf grc.com

Die Lösung: Der Passwortmanager

Die sichersten Passwörter sind die, die man selbst nicht kennt. Möglich macht dies ein Passwortmanager. Das einzige Passwort, dass man sich merken muss, ist der Zugang in den Passwortmanager. Einmal drin verfügen Benutzende über den Zugriff auf alle Passwörter und können diese nach Belieben kopieren und einfügen oder je nach Software auch automatisch einfüllen lassen. Die Passwörter können durch den im Passwortmanager meist integrierten Passwortgenerator erstellt werden. Wenn dieser zum Beispiel auf 26 Symbole gestellt wird, kommt etwas raus wie $/-u+U,S@b$W8#^$9ZTRFXsW!@.

Schutz vor unbefugtem Zugriff

Jeder Passwortmanager sollte eine Zwei-Faktor-Authentifikation haben und diese sollte unbedingt eingeschaltet sein. Passwortmanager sollten sich nach einer kurzen Zeit selbst abmelden und zum wieder anmelden das volle Passwort verlangen. Weiter hilft die Präfix Strategie den Passwortmanager sicherer zu machen.

Schutz vor Datenverlust

Da Nutzerinnen und Nutzer eines Passwortmanagers die meisten Passwörter nicht mehr auswendig wissen, ist ein Backup nötig. Es empfiehlt sich einerseits ein integriertes verschlüsseltes Backup des Passwortmanagers zu nutzen und dazu regelmäßig ein Export und Import in einen zweiten Passwortmanager zu vollziehen. So besteht eine Unabhängigkeit dem Passwortmanager gegenüber.

Welchen Passwortmanager?

Hier werden stellvertretend für die vielen existierenden Passwortmanager zwei Lösungen vorgestellt.

Bitwarden – Cloud Passwortmanager

Cloud Passwortmanager, die über externe Server synchronisiert werden, sind ideal für die komfortable Nutzung auf mehreren Geräten. Der Open Source Passwortmanager Bitwarden bietet neben der Möglichkeit eines Selbst-Hostings eine Cloud Lösung an. Die großzügige, kostenlose Version dürfte für die meisten ausreichen. Zusätzlich zu einer Desktop- und Mobile-App gibt es eine Browser-Erweiterung, die ein bequemes automatisches Ausfüllen der Zugangsdaten erlaubt.

KeePass – Lokaler Passwortmanager

KeePass ist minimalistisch gehalten und deshalb am leichtesten gegen Angriffe zu verteidigen. Open Source, ohne integrierten Cloud Service, offline. Da es sich bei einer KeePass Datenbank um eine einzelne Datei handelt, ist ein Backup und je nach Wunsch eine Synchronisation über etwa einen Cloud-Speicher sehr einfach möglich. KeePass ist für alle, die mit wenig Funktionen auskommen und für alle für die Sicherheit und Privatsphäre an erster Stelle stehen. Auch ganz praktisch als Backup für andere Dienste – KeePass hat eine Importfunktion für die meisten Passwortmanager. Es gibt verschiedene KeePass Forks oder mit KeePass Dateien kompatible Passwortmanager wie KeePassXC, KeePassDX und KeeWeb.

Webbrowser

Die meisten Internetbrowser bieten ein Speichern und automatisches Ausfüllen von Anmeldenamen und Kennwörtern an. Wer kurz danach sucht, findet zahlreiche News Artikel über Sicherheitslücken dieser Browser internen Passwortmanager. Während sie unumstritten praktisch sind, sind sie leider auch unsicher und sollten deshalb vermieden werden.

Spezialfälle

Auswendig gelernte Passwörter

Es gibt ein paar wenige Passwörter, die trotz Passwortmanager immer noch auswendig gelernt werden müssen. So etwa das Login des Computers, auf dem der Passwortmanager installiert ist. Falls der Passwortmanager auf dem Smartphone ist, können die Passwörter im schlimmsten Fall abgeschrieben werden. Das ist aber sehr mühsam, wenn das Passwort $kJu7tF44Ad!4$1Jp0+jYYvbm?0 ist. Übrigens auch nicht sehr praktisch als Wi-Fi Passwort für den Besuch. In diesem Fall wird ein Passwort gewählt, das einfach zu merken ist, lange ist und nicht in einer Wörterliste vorkommt - 1SchornsteinSalatBein! oder 4$KabeljauWesternKonzert. Sätze sind auch möglich - PeterMacht9ZimmerSauber!, 17WaleSingenSchräg? (Wobei der Umlaut nicht bei allen Passwortvorgaben erlaubt ist). Wer einen Schritt weitergehen möchte, kann zusätzlich die unten erwähnte Präfix Strategie benutzen, um auf einfache Weise ein paar Symbole und Zahlen hinzuzufügen.Geheimfragen

Geheimfragen werden von manchen Dienstleistern genutzt, um Benutzerinnen und Benutzer zu identifizieren, die ihr Passwort vergessen haben. Meistens sind es drei persönliche Fragen, die über einen Social Engineering Angriff oft recht einfach ausfindig gemacht werden können. Geheimfragen sind aber einfach abzusichern – Lüge, was das Zeug hält!

- Was ist Ihre Lieblingsfarbe? – 33Hamster8Umlauf!Taxe?

- In welcher Stadt sind sie geboren? – Eine winzige Sahnetorte ohne Essiggurken

- Was war Ihr Spitzname als Kind? – Das allwissende Zweihorn aus dem Zauberwald!

Die Fragen plus Antworten werden nicht etwa auswendig gelernt und wieder verwendet, sondern im Passwortmanager abgespeichert. Es ist besser, etwas Aussprechbares zu wählen, falls eine Verifizierung am Telefon nötig sein könnte.

Zwei-Faktor-Authentifikation

Bei vielen Konten kann eine Identifizierung durch zwei Stufen eingeschaltet werden (engl. Two Factor Authentication, kurz 2FA). Die zweite Authentifikation erfolgt meist durch ein Gerät, ein SMS Code oder eine App. Im Idealfall handelt es sich dabei um einen Hardware-Sicherheitsschlüssel, wie den YubiKey. An zweiter Stelle und kostenlos sind die TOTP (Time-based One-time Password) Codes, die mit einer beliebigen Open Source 2FA App eingerichtet werden können. Meistens geht dies über einen QR-Code. Am besten wird ein Screenshot von dem QR-Code gemacht und den oft verwendeten Recovery Keys und diese dann sicher in einem Passwortmanager oder verschlüsseltem Archiv abgespeichert, die vom normalen Passwortmanager getrennt sind. Zum Beispiel eine KeePass Datei, die einzig für 2FA Codes und Geheimfragen erstellt wurde. Wenn alles sicher verstaut ist, kann der QR-Code mit der 2FA App gescannt werden. Nun wird beim nächsten Anmelden der sich nach kurzer Zeit ändernde Code abgefragt und das Login besteht nun aus zwei Faktoren. Etwas, das die Person weiß, das Passwort und etwas, was sie hat, das Smartphone. Ein dritter Faktor wäre etwas, was die Person ist – Fingerabdruck und Gesichtserkennung gehören dazu. Diese Art der Identifizierung sollte nicht als einziger Faktor benutzt werden, da sie oft ausgetrickst werden kann und die Benutzerin oder der Benutzer einfach gezwungen werden kann, etwa das Smartphone per Fingerabdruck zu öffnen. Für Android gibt es im F-Droid Store verschiedene Open Source TOTP Apps wie Aegis für 2FA.

Erhöhte Sicherheit

Catch-All Strategie

Ein Catch-All ist im E-Mail-Jargon eine Adresse, die alle E-Mails abfängt, die an eine nicht existierende Adresse einer Domain gehen. Also bei der Domain rhesusaeffchen.de wird einmal eingerichtet info@rhesusaeffchen.de und einmal eine Catch-All all@rhesusaeffchen.de (wird verschieden dargestellt). Wenn jemand an die info Adresse schreibt, landet die Nachricht auch dort, alles andere @rhesusaeffchen.de aber landet in der Catch-All Adresse. Damit kann bei jedem Login eine eigene Adresse gewählt werden. Zum Beispiel also landet paypal@rhesusaeffchen.de im genau gleichen Postfach wie horstswurstwaren@rhesusaeffchen.de. Der Durchschaubarkeit halber empfiehlt sich nicht servicename@rhesusaeffchen.de zu wählen, sondern etwas Zufälliges wie uh7hnas54@rhesusaeffchen.de und diesen Anmeldenamen dann im Passwortmanager abzuspeichern. Wer keine eigene Domain hat, kann je nach E-Mail-Provider etwas Ähnliches umsetzen. Bei Gmail zum Beispiel kann ein Plus nach der eigentlichen Adresse eingesetzt werden. Also aus kronkorken@gmail.com wird kronkorken+uh7hnas54@gmail.com und alles landet in der gleichen Inbox. Der Vorteil dieser einmaligen Adresse pro Service ist, dass wenn eine E-Mail-Adresse bei einem Datenleck bekannt wird, diese nicht bei einem anderen Logins ausprobiert werden kann. Weiter hat es den Nebeneffekt, dass die Nutzerin oder der Nutzer genau weiß, wer die Daten verloren oder verkauft hat, sobald Spam auf einer Adresse auftaucht. Infizierte Adressen können gesperrt werden, was weniger Spam in der Inbox bedeutet. Alternativ oder für zusätzliche Funktionen können E-Mail Alias Dienste wie SimpleLogin oder AnonAddy benutzt werden. Auch bei diesen Diensten ist nicht unbedingt eine eigene Domain nötig.

Präfix Strategie

Es wird eine Zeichenfolge definiert, die jedem Passwort vorangestellt wird und nie im Passwortmanager abspeichert wird, das Präfix. Das Passwort, das bei der Registrierung eines Services eingeben wird, ist der Präfix + generiertes Passwort. Als Beispiel, der konstante Präfix ist 13$tH. Bei einer Registrierung bei zwei Online-Accounts werden die Passwörter l0$Gb5Acy81PfRvHaYb7 und P5fVa$vy$q91JbyZ5%OlkNbG generiert. Die generierten Passwörter werden im Passwortmanager zusammen mit den einmaligen Anmeldenamen gemäß der Catch-all Strategie abgespeichert. Die entsprechenden Passwörter werden bei der Registrierungsmaske eingefügt und zusätzlich wird das Präfix vorangestellt. Somit ergibt sich 13$tHl0$Gb5Acy81PfRvHaYb7 und 13$tHP5fVa$vy$q91JbyZ5%OlkNbG. Beim Einloggen wird die unbekannte Zeichenfolge vom Passwortmanager kopiert oder automatisch eingefügt und das bekannte Präfix wird ebenfalls eingefügt. Somit besteht ein Schutz durch einen weiteren Faktor (etwas das die Person weiß) falls jemand Zugriff auf den Passwortmanager erlangen sollte. Ein erfolgreicher Angriff erhält unvollständige Passwörter und muss zuerst wissen, dass diese unübliche Strategie benutzt wird und dann mindestens zwei komplette Passwörter vergleichen.

Zusammenfassung

Passwörter sind ein Übel und werden nicht ewig weiter bestehen. Wie eine technisch durchdachte und offene Lösung aussehen könnte, zeigt etwa SQRL von Steve Gibson. Jedoch ist wohl ein Kompromiss aus Benutzerfreundlichkeit und Sicherheit nötig. Dieser findet sich im FIDO Protokoll, das von Google, Microsoft und Apple über Passkeys implementiert wird. Bis sich eine Alternative durchsetzt gilt es lange, komplexe und einmalige Passwörter zu wählen, wenn möglich die Zwei-Faktor-Authentifikation einzuschalten und als Bonus kann die oben erwähnte Catch-all Strategie umgesetzt werden. Ein Passwortmanager bildet ein Plus an Benutzerfreundlichkeit und auch an Sicherheit, aber bietet einen Single Point of Failure – wenn jemand drin ist, findet sich eine fein säuberliche Liste mit allen Accounts und Passwörtern. Um den Passwortmanager selbst zu schützen, benötigt es ein sehr starkes Passwort und Zwei-Faktor-Authentifikation. Weiter sollten von den Sicherheitseinstellungen im Passwortmanager Gebrauch gemacht werden, wie die automatische Abmeldung des Managers nach einer gewissen Zeit. Als Bonus kann die oben erwähnte Präfix Strategie eingesetzt werden.